Vladimir Hernández

La crisis financiera que sacude a los mercados de Estados Unidos y Europa desde el año pasado, cuya última víctima fue uno de los bancos históricos, Lehman Brothers, podría significar el inicio de una ola de intervencionismo estatal en el corazón del capitalismo en el mundo.

La preocupación se extiende por los mercados bursátiles.

La preocupación se extiende por los mercados bursátiles.

Ya se dieron los primeros pasos, con la nacionalización de Freddie Mac y Fanny Mae, las dos principales hipotecarias estadounidenses. Algo impensable cuando Milton Friedman, uno de los mayores defensores del mercado libre, recorría los pasillos de la Casa Blanca.

El secretario del Tesoro de EE.UU., Henry Paulson, admite que "mucho de lo que estamos enfrentando son consecuencias de cosas que se hicieron por muchos años". "Los mercados financieros están atravesando por un momento difícil, mientras trabajamos en arreglar algunos de los excesos que se cometieron en el pasado", aseguró.

La crisis financiera provocará grandes cambios en la filosofía de hacer negocios, los lineamientos del mercado y los mecanismos de regulación.

La quiebra del Lehman Brothers, otro capítulo de la crisis financiera en EE.UU.

La quiebra del Lehman Brothers, otro capítulo de la crisis financiera en EE.UU.

"A Lehman Brothers lo dejarán caerse, pero si se lleva a otros, entonces el gobierno intervendrá y eso significa que mis impuestos se usarán para salvar a banqueros que tomaron decisiones arriesgadas y equivocadas". "Hemos vivido 30 años de neoliberalismo en el mercado, que significa déjenos ganar y ayúdenos cuando nos va mal", indicó a la BBC Benjamin Barber, profesor de Ciencias Políticas de las universidades de Princeton y Harvard.

Tanto el mea culpa de las autoridades como la inquietud del público estadounidense no han pasado desapercibidos para los candidatos presidenciales.

Horas después de que Wall Street registrase su mayor caída desde el 11 de septiembre del 2001 (y la sexta más alta en su historia), tanto el republicano John McCain como el demócrata Barack Obama revelaban una posición favorable a mayores controles sobre el mercado de capitales en el país. Y ambos tuvieron agrias palabras para los gobiernos anteriores al dejar que la banca hiciese lo que quisiera.

CONTROLES AL MERCADO

Sin embargo, un mayor control sobre lo que hacen las instituciones bancarias o las casas de bolsa no parece tarea sencilla. La principal traba es la complejidad de los instrumentos financieros que existen, principalmente los llamados derivados.

Según Friedman, el mercado se corregirá a sí mismo, pero hoy el consenso general le contradice. Warren Buffet, el llamado hombre más rico del mundo y ahora filántropo retirado, los llamó en el 2002 "armas financieras de destrucción masiva".

En términos muy simples, los economistas dicen que la crisis crediticia que derivó en la quiebra o desaparición de varios bancos, comenzó en el sector hipotecario estadounidense. El modus operandi fue acumular hipotecas con diferente grado de riesgo, convertirlas o empaquetar dicho préstamos en papeles comerciales (como acciones), que luego serían vendidos a otras instituciones en el mercado.

Es decir, el banco invirtió en unos bonos cuya garantía de pago eran unos créditos riesgosos negociados por otra entidad bancaria.

La complejidad era tal que muchos actores del mismo mercado no tenían ni idea dónde exactamente tenían colocado su dinero.

"La desregulación que se hizo en los últimos 15 años, incluyendo al gobierno de William Clinton del cual fui parte, creó una atmósfera de casino en la que cualquier banco podía hacer dinero sin importar sus niveles de deuda y sin siquiera saber qué tipo de papeles compraban", señaló Robert Reich, ex asesor de la Casa Blanca y actual profesor de la Universidad de Berkeley.

"Una vez le pregunté a un directivo de una institución bancaria qué tipo de inversiones tenía y me dijo 'ni idea'. Esta crisis iba a pasar tarde o temprano", explicó Reich a la BBC.

¿QUIÉN ES EL RESPONSABLE?

Hace algo más de 12 meses la crisis dejó de ser un fantasma o un pronóstico agorero para convertirse en realidad.

La desregulación del mercado propició que cualquier banco pudiera hacer dinero sin importar sus valores de deuda.

Cuando los acreedores —muchos de los cuales se reconoce no fueron adecuadamente supervisados— empezaron a tener problemas de pago, fueron aquellos al final de la cadena quienes pagaron las consecuencias. Y como dice la teoría bancaria, cuando el banco ya no emite confianza, no tiene nada que buscar.

Según la teoría de Friedman, en estas circunstancias el mercado se corregirá a sí mismo, con la llamada "mano invisible" que profetizó en el siglo XVIII el filósofo escocés Adam Smith, el llamado "padre de la economía moderna". Cualquier distorsión, según Friedman, era simple y llanamente culpa del gobierno por no dejar respirar al mercado.

No obstante, ahora hay una suerte de consenso tanto en Europa y Estados Unidos en que existe una necesidad de ponerles coto a las principales plazas financieras. Tal y como sucedió tras la debacle de los años 30 en EE.UU., cuando justamente se considera que ocurrió la última ola intervencionista en el país, para lidiar con los efectos de la llamada "Gran Depresión".

A la hora de buscar culpables de toda esta situación, muchos analistas apuntan el dedo a la presunta avaricia de los banqueros de arriesgar más (recursos del público) en busca de mayores ganancias.

Pero según le dijo a la BBC George Magnus, economista en jefe del Banco Suizo UBS, "en este tipo de crisis se suele buscar villanos en todas partes. Los bancos son los agentes de la especulación, pero no la causa. Hay que señalar a los gobiernos que desmantelaron los marcos regulatorios décadas atrás".

El debate de lograr un nuevo marco regulatorio en Estados Unidos pudiera estar dando ya sus inicios, en lo que sería un importante cambio ideológico en las altas esferas de tomas de decisiones del país.

No obstante, mientras tanto, aún no se sabe si la crisis financiera ya cobró a su última víctima o banco, o si aún quedan implicaciones por venir.

(Tomado de BBC)

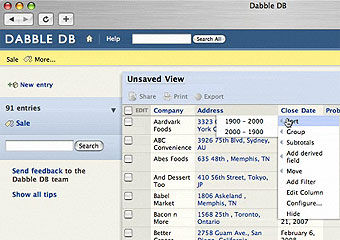

El acceso remoto a los ordenadores corre parejo a Internet. Desde que los terminales comenzaron a conectarse entre sí, los informáticos se han dedicado a desarrollar programas para lograr la manipulación de un ordenador desde otro situado a una distancia considerable. Unas aplicaciones muy cómodas, aunque muy utilizadas también por los primeros hackers para cometer sus 'hazañas' más renombradas. No obstante, es un riesgo que merece la pena correr por la infinidad de ventajas que proporciona este sistema.

El acceso remoto a los ordenadores corre parejo a Internet. Desde que los terminales comenzaron a conectarse entre sí, los informáticos se han dedicado a desarrollar programas para lograr la manipulación de un ordenador desde otro situado a una distancia considerable. Unas aplicaciones muy cómodas, aunque muy utilizadas también por los primeros hackers para cometer sus 'hazañas' más renombradas. No obstante, es un riesgo que merece la pena correr por la infinidad de ventajas que proporciona este sistema. Hay que tener en cuenta que no todos los tipos de acceso remoto proporcionan las mismas ventajas. Los programas espía y de software maligno son pequeñas aplicaciones que se cuelan en el ordenador del usuario y abren canales de comunicación de los que se valen los delincuentes informáticos para cometer toda clase de tropelías. Usan remotamente el ordenador de los internautas para enviar anuncios basura o para intentar captar sus claves de acceso, como por ejemplo, del banco. Se calcula que uno de cada tres ordenadores personales están infectados con estos programas. Por ello es necesario que los programas antivirus y los cortafuegos se mantengn siempre activados mientras se esté conectado a la Red. Además, se debe realizar un control periódico mediante los programas detectores de espías como SpyBot y AdAware, que vigilan todas las entradas al ordenador y detectan el "software maligno".

Hay que tener en cuenta que no todos los tipos de acceso remoto proporcionan las mismas ventajas. Los programas espía y de software maligno son pequeñas aplicaciones que se cuelan en el ordenador del usuario y abren canales de comunicación de los que se valen los delincuentes informáticos para cometer toda clase de tropelías. Usan remotamente el ordenador de los internautas para enviar anuncios basura o para intentar captar sus claves de acceso, como por ejemplo, del banco. Se calcula que uno de cada tres ordenadores personales están infectados con estos programas. Por ello es necesario que los programas antivirus y los cortafuegos se mantengn siempre activados mientras se esté conectado a la Red. Además, se debe realizar un control periódico mediante los programas detectores de espías como SpyBot y AdAware, que vigilan todas las entradas al ordenador y detectan el "software maligno".  La preocupación se extiende por los mercados bursátiles.

La preocupación se extiende por los mercados bursátiles. La quiebra del Lehman Brothers, otro capítulo de la crisis financiera en EE.UU.

La quiebra del Lehman Brothers, otro capítulo de la crisis financiera en EE.UU.